贰零贰伍年贰月·散装刷题月记

贰零贰伍年贰月刷题月记

说在前面

想起来跟队打的有些比赛的题解还没写上来,就在这里补上吧.

Misc

[SWPUCTF 2021 新生赛] zipbomb

zip 炸弹,

7zip 打开,提示:

大概率是文件结尾藏了东西。

用 010 进行分析,可发现结尾处藏了一个 zip 文件,提取解压即可。

NSSCTF{Z1p_B00m_d1sp0sal}

[LitCTF 2024] 女装照流量

对啊, flag 哪里有女装照重要 🥵

以为解题关键点是照片结果误入歧途的我是屑

flag.php 才是解题点。

直接搜 flag.php 可以在包 9804 找到 flag.php.zip

发现有解压密码。

可以排查之前发现的 payload , 在包 9783 处发现 base64 编码的压缩命令,里面有压缩密码。

passwd : PaSsw0rd_LitCtF_L0vely_tanJi

flag : LitCTF{anTsw0rd_fl0w_is_eAsY_f0r_u}

[安洵杯 2020]王牌特工

磁盘取证。

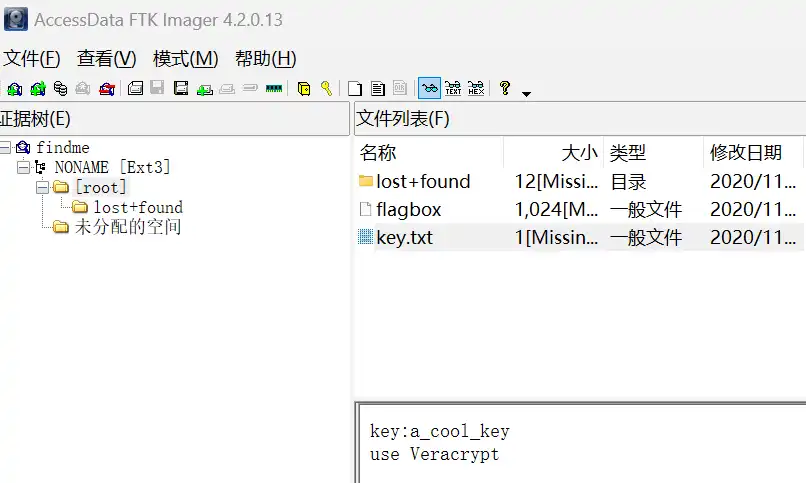

使用 AccessData FTK Imager 挂载镜像:

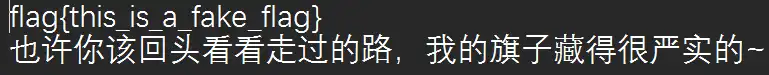

猜 flagbox 是被加密的卷, veracrypt 解密:

R-Studio 打开检查一下有没有能恢复的文件:

发现猫腻,看 hexdump ,文件尾部发现:

you find me..55yf55qE5a+G56CBOnRoaXNfaXNfYV90cnVlX2tleQ==

base64解码得: 真的密码:this_is_a_true_key

veracrypt 重新解密即可。

flag{you_are_a_cool_boy}

CISCN&CCB 2024

zeroshell_1

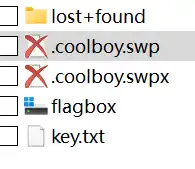

流量包分析题,wireshark 打开

搜索 zeroshell 很容易就可以搜到一个 CVE 漏洞

用这个漏洞的 poc 去搜索,可以看到一个包,它里面的 Request 长这样:

注意到 Referer 和其他的包长得不一样,明显的 Base64 编码,解密即可。

flag{6C2E38DA-D8E4-8D84-4A4F-E2ABD07A1F3A}

zeroshell_2

利用上面的 poc 直接 cat flag 即可,flag 在 /Database/flag 里。

flag{c6045425-6e6e-41d0-be09-95682a4f65c4}

zeroshell_3

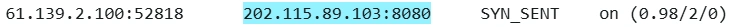

Netstat -ano 发现一个出站:

flag{202.115.89.103}

zeroshell_4

解决第三问的同时我们可以得到进程的 PID 为 10471

ls -l /proc/10471/exe 查询进程的可执行文件即可

flag{.nginx}

WInFT_1

基本上都是直接利用虚拟机内的工具解的。

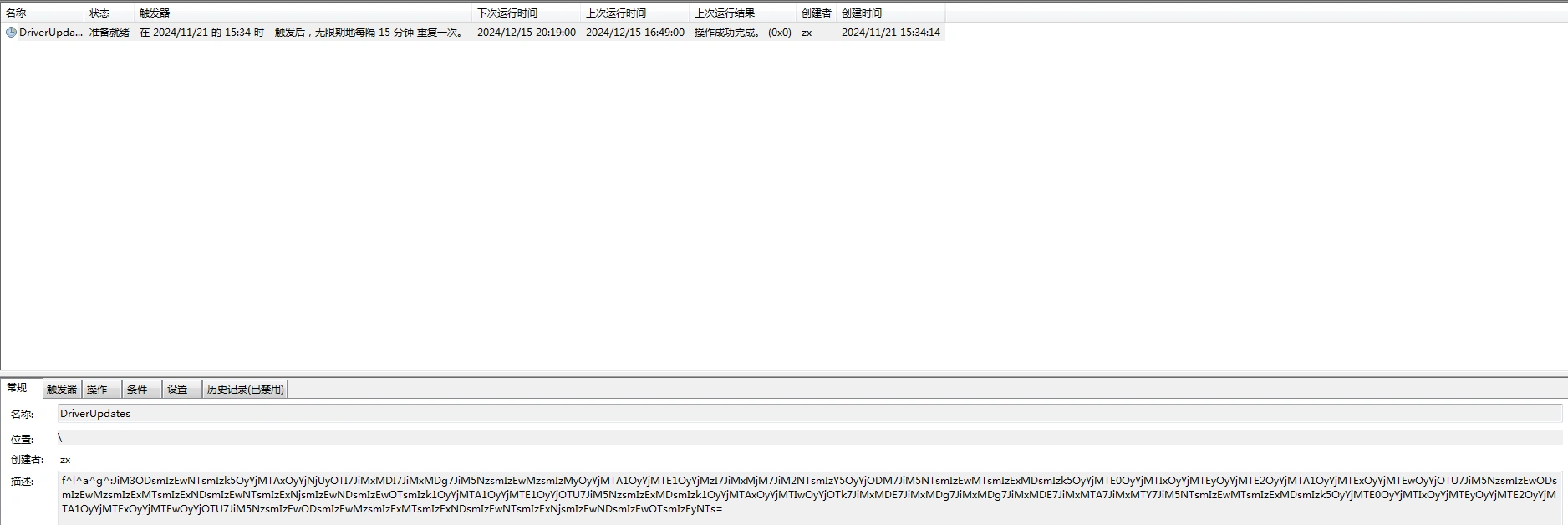

PCHunter 发现计划任务里有猫腻:

描述里是 flag , 套了一层 base64 和 html unicode

flag{AES_encryption_algorithm_is_an_excellent_encryption_algorithm}

WinFT_2

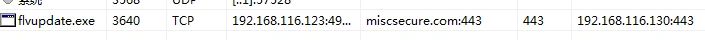

CurrPorts 发现可疑点

flag{miscsecure.com:192.168.116.130:443}

2024 全国智能驾驶测试赛(总决赛)车联网安全

misc 01

hint.txt 里提示了我们密码是纯数字

爆破出压缩包密码

得到一张 png 图片。

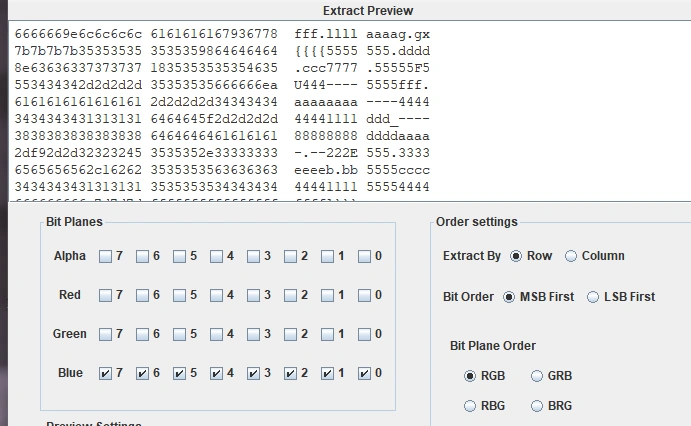

stegsolve 打开,发现 B 通道 01234567 均存在隐写

由于存在干扰,多对比几个 flag 然后去重即可得到 flag。

4个重复的字母代表一个字符

flag{55dc7554-5faa-441d-88da-253eb5c4154f}

misc 02

USB 流量包题目。

利用 UsbKeyboardDataHacker 可以直接爆出第一段 password。

passwd1: v3hicl3_ne7workin9_1s

wireshark 发现蓝牙传了一个压缩包,里面是第二段 password 的摩斯密码cyberchef 可以解密.

passwd2: _IMPORTANT_2_U&ME

拼接得到完整密码(根据题目描述需要全大写) :V3HICL3_NE7WORKIN9_1S_IMPORTANT_2_U&ME

至于里面的 bmp ,名称提示了要用 wbStego4.3open 。

Decode 后即可得到 flag ,没有密码。

flag{_1nt3rnet_0f_Vehicles_4_f4n}